Il Nobel dell'informatica incorona i pionieri della crittografia moderna

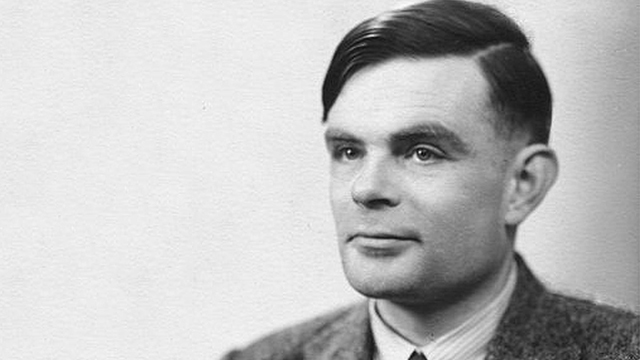

Ha avuto un’impennata di popolarità l’anno scorso, grazie al film The Imitation Game, ma Alan Turing è sempre stato una figura capitale della storia dell’informatica. Negli anni della Seconda Guerra Mondiale riuscì a decifrare i messaggi in codice dei tedeschi, fornendo così agli Alleati un grande aiuto per vincere il conflitto. La macchina di Turing rappresenta uno dei prodromi più significativi dell’informatica e dell’intelligenza artificiale, concetti da lui stesso teorizzati già negli anni Trenta.

Il Premio. Quello intitolato a Turing è un premio assegnato annualmente dalla Association for Computing Machinery (ACM) come riconoscimento agli studiosi che contribuiscono al progresso della scienza informatica. L’ACM si occupa principalmente di questioni legate al software (la parte degli algoritmi, dei programmi e dei sistemi operativi di un computer), mentre le innovazioni in ambito hardware (la componente fisica di una macchina) sono valutate dall’IEEE (Institute of Electrical and Electronic Engineers). Il vincitore è invitato a tenere una lezione in occasione della premiazione e riceve un premio in denaro: dal 2014 viene offerto da Google e ammonta a 1 milione di euro.

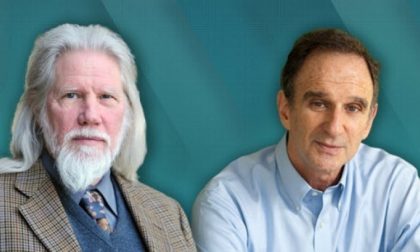

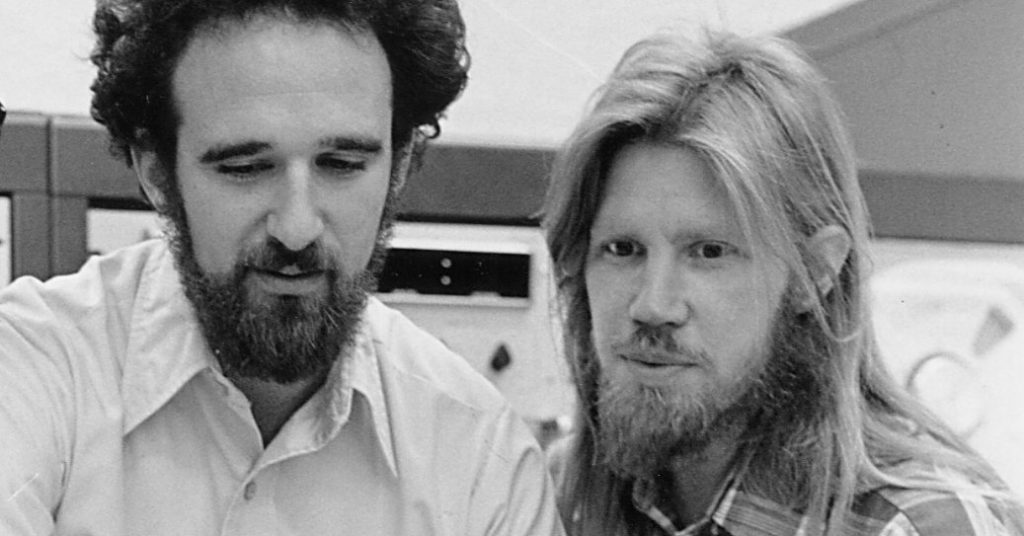

I vincitori del 2015. Il New York Times ha annunciato l’altro ieri i vincitori dell’edizione 2015. Si tratta di Whitfield Diffie e Martin E. Hellman, che nel 1976 pubblicarono la crittografia a chiave pubblica e la firma digitale, cioè quello che oggi è il metodo più diffuso per proteggere le comunicazioni digitali. Un sistema fondamentale quindi, perché permette la comunicazione tra due persone o due computer, evitando di esporli al rischio di spionaggio. Come, ad esempio, ci accade quanto utilizziamo la carta di credito online. Quarant’anni fa, Diffie e Hellman intuirono che le persone avrebbero comunicato attraverso una rete elettronica e sarebbero stati vulnerabili ad alterazioni e furti.

Come funziona. Spiegata in termini semplici, la crittografia dei due ricercatori si basa su un sistema a chiave asimmetrica, o chiave pubblica. Prima di esso si utilizzava una chiave simmetrica, cioè identica tra mittente e ricevente. Nel sistema asimmetrico invece esiste una chiave pubblica, nota a tutti, usata per codificare il messaggio, e una privata, nota soltanto a una delle parti, che serve per decodificarlo. La seconda chiave non lascia mai il dispositivo a cui appartiene. Quando Federico manda un messaggio a Giulia, lo fa utilizzando la chiave pubblica di Giulia stessa; ma quando Giulia riceve, può decifrare il messaggio grazie alla sua chiave privata, che solo lei possiede. Questa chiave privata è connessa a quella pubblica, ma è quasi impossibile da individuare: «Attaccare una buona crittografia con un sistema brute force richiederebbe secoli, nonché una quantità enorme di energia», spiegano sul sito Tom’s Hardware. Ci sono anche versioni più complesse, in cui le chiavi dei due comunicanti vengono verificate in modo incrociato: questo significa che in più il ricevente controlla la chiave pubblica del mittente, per verificare che sia proprio lui.

Sicurezza, fino a che punto? Il sistema della crittografia ha assunto importanza ancora maggiore con l’avvento del terrorismo. La sicurezza deve essere assoluta e garantita a chiunque oppure i governi, le autorità giudiziarie e i servizi segreti hanno diritto a una backdoor, una porta di sicurezza a cui poter accedere in casi eccezionali? Il duro scontro di questi giorni tra FBI ed Apple verte proprio su tale questione, tanto che lo stesso Martin Hellmann si è schierato col colosso di Cupertino: «Costringere Apple ad aiutare l'Fbi ad entrare nell'iPhone del terrorista sarebbe un costo enorme per la società».